Kontakt · Newsletter · ENGLISH

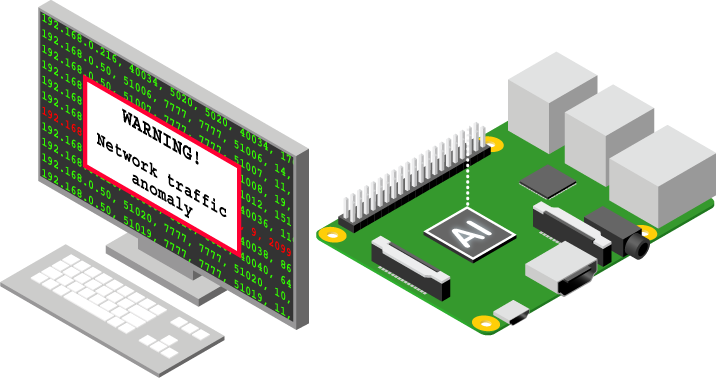

Das Embedded IDS (IDS = Intrusion Detection System) ermöglicht IoT-Endpunkten mit Embedded Systemen (z. B. Sensoren, Aktoren, Steuerungen) und andere in Netzwerke eingebundene ressourcenlimitierte digitale Subsysteme KI-basiert den ein- und ausgehenden Netzwerkverkehr zu überwachen.

Dazu wird das IDS zunächst mit typischen Verkehrsdaten aus dem zu überwachenden Netzwerk in einer Machine Learning (ML)-Phase trainiert, wobei ein ML-Modell entsteht mit dem das Zielsystem in der Lage ist, Anomalien im Netzwerkverkehr zu identifizieren und zu melden.

So lassen sich Cyberangriffe schon in einer frühen Phase erkennen und rechtzeitig Abwehrmaßnahmen in die Wege leiten.

Im Gegensatz zu "normalen" großen Intrusion Detection Systemen in der IT-Welt, die relativ viel Speicher und Rechenleistung benötigen, ist unser Embedded IDS – wie der Name schon nahelegt – für den Einsatz in eingebetteten Systemen konzipiert, welche i. d. R. nur sehr begrenzte Speicherkapazität und Rechenleistung bieten.

Daher muss das gesamte IDS äußerst effizient arbeiten, um trotz der limitierten Ressourcen zuverlässig zu funktionieren.

Unser Embedded Intrusion Detection System ist autark, da es für die Anomalieerkennung keine Cloud-Verbindung benötigt.

Die Netzwerkverkehrsdaten werden zuerst mit einer Whitelist abgeglichen und erst danach mit Hilfe eines ML-Modells in Echtzeit analysiert.

Die Hauptkomponente des Embedded IDS ist das IDS Data Exploration Tool, kurz IDET. Mit Hilfe der zur Verfügung gestellten Daten generiert das IDET ein ML-Modell für die Echtzeit-Überwachung des Netzwerkverkehrs.

Dafür wird im ersten Schritt der typische Netzwerkverkehr der jeweiligen Netzwerkumgebung mit einem Datenlogger erfasst und in Form von CSV-Dateien gespeichert und in das IDET geladen.

Zusätzlich werden in einer weiteren CSV-Datei – der Whitelist – die üblichen Kommunikationsflüsse für einen bestimmten Knotenpunkt innerhalb eines Netzwerksegments an Hand von IP-Adressen, Richtungsangabe, Portnummern und Protokollnamen gespeichert und ebenfalls in das IDET geladen.

Im nächsten Schritt wird das IDS in einer Machine Learning-Phase trainiert und eine ML-Modell-Datei generiert, die dann zusammen mit einem speziellen KI-Algorithmus, dem sog. Inferenz-Code, auf dem Zielsystem installiert wird.

Mit diesen beiden Komponenten (also Inferenz-Code und ML-Modell) kann das Zielsystem schließlich Anomalien im Netzwerkverkehr in Echtzeit erkennen.

Für den Inferenz-Code stehen Code-Templates zur Verfügung, die sich an das jeweilige Zielsystem – bspw. einen Raspberry Pi – anpassen lassen.

Die Anomalieerkennung wird von der sog. Inference Engine auf dem Zielsystem durchgeführt und besteht aus zwei Einzelfunktionen: Zunächst prüft ein Whitelist-Filter die Echtzeit-Netzwerkverkehrsdaten gegen die Whitelist.

Ergibt sich hier eine Abweichung, wird eine Meldung an einen Anomalie Event Handler geschickt, der für jede Eingangsmeldung eine Nachricht erzeugt und an externe Systeme weiterleitet.

Passen die Verkehrsdaten am Eingang der Inference Engine zu den Whitelist-Regeln, erfolgt im zweiten Prüfungsschritt die eigentliche ML-Inferenz.

Dabei werden die Verkehrsdaten mit Hilfe des trainierten ML-Modells klassifiziert, um eine mögliche Anomalie zu erkennen.

Wird eine Anomalie erkannt, erhält der Anomalie Event Handler ebenfalls eine entsprechende Meldung.

Die Whitelist ist ein statisches Regelwerk im CSV-Format und beschreibt die üblichen TCP/IP-basierten Kommunikationsflüsse für einen bestimmten Knotenpunkt innerhalb eines Netzwerkssegments an Hand von IP, Richtung, Portnummer und Protokoll. So lässt sich bestimmen, ob eine TCP/IP-basierte Kommunikationsverbindung zwischen zwei Systemen vorgesehen ist oder nicht.

Allerdings ist über einen Whitelist-Eintrag nicht abbildbar, was genau innerhalb dieser Verbindung passiert.

Die Whitelist lässt sich daher mit einem Firewall-Regelwerk für ein einzelnes System vergleichen.

Das trainierte ML-Modell für die Inference Engine basiert auf einem sog. Autoencoder. Darunter versteht man eine spezielle Architektur für künstliche neuronale Netzwerke, die mit einer Encoder-Decoder-Funktionskombination arbeitet.

Der Encoder wandelt dabei die Eingabe in eine Code-Darstellung um, wobei die Eingangsdaten auf die wesentlichen Merkmale reduziert werden (man spricht in diesem Zusammenhang auch von latenten Merkmalen).

Der Decoder kann dann aus diesem Code wiederum die Eingangsdaten rekonstruieren. Mit diesem Verfahren plus einigen Zusatzfunktionen lassen sich ML-Modelle erstellen, die sehr effektiv Anomalien erkennen.

Autoencoder-basierte Modelle entstehen mittels selbstüberwachtem Lernen (Unsupervised Machine Learning), d. h. die Trainingsdaten benötigen keine Label, also sie müssen vor dem Training nicht händisch klassifiziert werden.

Wir nutzen für Training, Erstellung und Einsatz der ML-Modelle das Open Source Framework von TensorFlow.

Sie erhalten kostenlosen Zugang zu einer Instanz des IDS Data Exploration Tools (IDET) im Internet, auf die Sie 30 Tage lang per Webbrowser zugreifen können.

Für diesen Zeitraum bleiben Ihre individuellen Einstellungen, CSV-Dateien und generierten ML-Modelle im Internet gespeichert.

Des Weiteren erhalten Sie ein Netzwerkverkehr-Datenlogger- sowie Inferenz-Code-Beispiel für Ihren Raspberry Pi plus einen Screencast zur Inbetriebnahme des Embedded IDS.

Selbstverständlich können Sie während der Testphase den Support durch unsere Experten nutzen.

Falls Sie noch Fragen zum Embedded IDS oder bzgl. der Registrierung haben, hilft Ihnen unser Vertriebsteam gerne weiter!

Telefon: 0511 · 40 000-34

E-Mail: sales@ssv-embedded.de

Die Anzahl möglicher Verbindungspunkte zwischen Operation Technology (OT)- und IT-Netzwerken ist in den meisten Anwendungen relativ statisch. Neue Verbindungen entstehen i. d. R. durch Konfigurationsänderungen innerhalb der OT-Umgebung, z. B. durch die Neuinstallation einer OT-Baugruppe bzw. eines ICS (Industrial Control Systems).

Dieses Whitepaper beschreibt daher neben geeigneter Maßnahmen für einen cybersicheren Betrieb der OT/IT-Verbindungen auch Methoden und Prozesse, um die notwendige Nutzungstransparenz zu schaffen.

Des Weiteren wird erläutert, mit welchen ausgefeilten Methoden professionelle Angreifer Ihre Cyberattacken planen, vorbereiten und ausführen und wie man mögliche Angriffsversuche frühzeitig erkennt, unterbindet und den Wiederholungsfall ausschließt.

INHALTSVERZEICHNIS

SSV SOFTWARE SYSTEMS

Dünenweg 5

30419 Hannover

Fon: +49(0)511 · 40 000-0

Fax: +49(0)511 · 40 000-40

Impressum · Datenschutz · AGB

© 2026 SSV SOFTWARE SYSTEMS GmbH // Alle Rechte vorbehalten.

ISO 9001:2015